-

Gesamte Inhalte

32 -

Benutzer seit

-

Letzter Besuch

Letzte Besucher des Profils

Der "Letzte Profil-Besucher"-Block ist deaktiviert und wird anderen Benutzern nicht angezeit.

-

JanJan hat das Profilbild geändert

-

Ausbildungsberuf: IT-Fachinformatiker für Systemintegration Alter: 19 Jahr: 2019 Schulbildung: OSZ IMT Betriebsgrösse: 250-500 Bundeland: Berlin Ausbildungsgehalt (1/2/3 Lehrjahr): 900 / 950 / 980

-

Hey, die Ergebnisse meiner Prüfungen sind rausgekommen und die waren ein Schock, denn Ich habe in beiden GA1 und GA2 unter 50%. Ich gehe jetzt zu einer Ergänzungsprüfung. Die Ergebnisse der schriftlichen haben mich jedoch etwas entmutigt und habe jetzt etwas Angst vor Prüfung. Ich will trotzdem sehr gut drauf vorbereiten, um die Ausbildung zu bestehen. Hat jemand dieses Jahr die Erfahrung gemacht? Wie lange dieses Gespräch und Welche Fragen werden meistens gestellt?

-

Unser Kunde sind wir und wir wissen was wir tun wollen. Das ist das Problem hier! Ist das zu wenig/viel? Wir haben zu viele Informationen in dem Antrag geliefert? Das ist genauso wie bei jeder Vorlage, die Ich gelesen habe. Trotzdem gebe Ich dir Recht. Ich hatte mehr als nötig. Ich habe die Informaiton nicht. Das liegt in Vergangenheit, weil das sehr lange gedauert hat bis das überprüft wurde

-

Das heißt mann soll erwähnen, dass man erst damit beginnt diese Möglichkeiten zu recherchieren und dann in das Projekt einzubringen? Hier war die ganze Zeit die Organisation gemeint Danke für das Feedback!

-

Projektbezeichnung: Umsetzung eines Systems für die Überwachung von eingesetzten Server 1 Analyse 1.1 Kurzform der Aufgabenstellung: Die XYZ Firma ist ein deutsches Online-Unternehmen, das standortbezogen digitalisierte Einkaufsprospekte im Internet publiziert. Für die XYZ Firma soll ein Überwachungssystem für alle Server im Einsatz eingerichtet werden. Diese sind unter anderem Inventar-, Sicherungs- und Fileserver. Das Überwachungsprojekt ist dringend gewünscht, um die eingesetzte Komponente der internen IT-Infrastruktur zu überwachen und Abweichungen frühestmöglich entgegenzuwirken. Die Überwachung von Ressourcennutzung ist wesentlicher Teil des Monitorings, das für die weitere Nutzungsprognose bei Neubeschaffung oder der Investitionsnotwendigkeit entsprechend herangezogen werden kann. 1.2 IST-Zustand: Es werden mehrere Server genutzt, um die alltäglichen Aufgaben zu erledigen und Ziele der Firma näher zu kommen. Die meisten dieser Server sind bei einem Drittanbieter und bieten dem Auftraggeber diese als IaaS (Infrastructure as a Service) an. Viele dieser Server wie der Fileserver, der auch von der Personalabteilung benutzt wird, sind als kritisch anzusehen und ihre optimale Funktionalität zusätzlich der vollen Auslastung ist für XYZ Firma als Organisation notwendig. Der Ausfall dieser Systeme ist ab und zu aufgetreten. Das ist nicht nur wirtschaftlich von Nachteil, sondern ein gesamter Ausfall wird bei den Mitarbeitern sowie an der Hardware Schaden anrichten. [GU1] So gehen viele Daten verloren und kostet der Firma das Vertrauen ihrer Partner und Kunden. Es sind derzeit weder Präventivmaßnahmen noch eine Strategie vorhanden, um Ausfälle der Dienste zu erkennen sowie verhindern zu können. In diesem Projekt wird sich darum bemüht verschiedene Überwachungssysteme zu evaluieren und die eigene Expertise anzuwenden, um eine finale Entscheidung zu treffen und das am besten angemessene System umzusetzen 1.3 Zeitlicher Rahmen: vom 18.02.2022 bis 17.05.2022 2. Zielsetzung entwickeln 2.1 Soll-Analyse Es soll ein System eingerichtet werden, das das Verhalten unserer Server kontinuierlich und maschinell analysiert. Es soll ebenfalls außerordentliche Aktionen auf den Servern erkennen. Wir werden in der Praxis ein funktionierendes System haben, das virtuell im Rechenzentrum von AWS (Amazon Web Services) in Frankfurt betrieben wird. [JS1] Dort werden wir einen Server für genau diesen Zweck mieten. Das System wird der Überwachung dienen und sich melden, sobald eine Auffälligkeit auftaucht. Es wird die zuständige Abteilung darüber per E-Mail alarmiert. Durch Firewall Regeln definieren wir die IPs und die Ports, um Verbindungen vom Server darauf zu gestatten. Auf dem jeweiligen Server legen wir dann fest, dass ausschließlich durch das Icinga-Monitoring-System Verbindungen des Servers entgegengenommen werden dürfen. Für die Verbindung zwischen Icinga und den Servern ist es notwendig eine verschlüsselte Übertragung von Daten zu ermöglichen. Um dieses Ziel zu erreichen, wird ein CA- und ein TLS-Zertifikat darauf installiert. Da die Kommunikation mit Hilfe von X.509-Zertifikaten verschlüsselt abläuft, benötigen wir am Server folgenden fehlenden Dinge: eine Certificats Authority CA und ein TLS-Zertifikat für den Master-Node, welches von der CA unterschrieben wurde, Definition und Konfiguration der Zone, des lokalen Endpunktes der Zone, Aktivierung des API Features von Icinga 2 2.2 Welche Anforderungen müssen erfüllt sein Folgende Anforderungen sollen durch das Überwachungssystem erfüllt werden: - Monitoring-Engine zur Aufzeichnung von Resourcennutzung bzw. Metriken der Hardware o Diese Metriken schließen alle Hardware relevanten Ereignisse ein. Von Stromunterbrechungen bis hin zu Speicherüberlastungen. - Eine Lösung, die der wirtschaftlichen Umstände der Firma gerecht ist. - Skalierbarkeit des Systems von wichtiger Bedeutung - Einfachheit der Einrichtung 2.3 Welche Einschränkungen müssen berücksichtigt werden Die Kompatibilität des Überwachungssystems mit allen Systemen der aktuellen und der zukünftigen Server ist nicht garantiert. Die Gefahr, dass eine Inkompatibilität entsteht, ist nicht ausgeschlossen und deshalb sollte daher in Betracht gezogen werden, ob sich der Austausch des Systems eines Servers kompatibilitätshalber lohn. Eine weitere Einschränkung könnte die Hardwareressourcen darstellen, denn die vorhandenen Hardwareressourcen, die für das Projekt vorgesehen sind, sind limitiert und müssen auf Grund dessen ausreichen. 3 Projektstruktur entwickeln 3.1 Was erfordert die Erfüllung der Zielsetzung? Um das definierte Ergebnis mit so geringen Mitteln wie möglich zu erzielen, werden verschiedene Fachbereiche einbezogen und um deren Feedback gebeten. Da sich das gesamte Projekt auf eine einzige Abteilung verlässt, wird die Reaktion auf Änderungswünsche flexibel gestaltet. Die Kosten dürfen eine bestimmte Grenze nicht überschreiten. Diese Grenze entnehmen wir dem vorgegebenen Budgetplan. Alle Schritte werden in der Projektdokumentation erläutert und die Aufgaben werden im Ticketsystem dem jeweiligen Fachgebiet zugewiesen. 3.2 Haupt- und Teilaufgaben A. Analyse und Planung I. Abstimmung mit der IT-Leitung II. IST-Zustand III. Anforderungsgespräch IV. Kick-off B. Entwicklung des Konzepts I. Festlegen der zu überwachenden Server und Dienste II. Evaluierung verschiedener Monitoring-Systeme III. Erfüllung der Zielsetzung IV. Erstellung des SOLL-Konzepts V. Abnahme des SOLL-Konzepts VI. Entwurf des Berechtigungskonzepts C. Implementierung und Konfiguration I. Auswahl für den Bedarf am besten geeignete Hardware II. Zusammenbau der Hardware III. Software, Betriebs-Installation und Einbindung in die Domäne IV. Netzwerkkonfiguration D. Systemtest I. Ausfallsimulation II. Test der Software III. Modifikationen und Fehlerbehebung E. Projektabschluss I. Soll- und IST-Vergleich II. Erstellung einer Einweisungsdokumentation für die Admins III. Übergabe des Projektes I. Soll- und IST-Vergleich F. Dokumentation I. Dokumentation zur Projektarbeit II. Pufferzeit II. Erstellung einer Einweisungsdokumentation für die Admins III. Übergabe des Projektes

-

Nach langem Warten, schickt mir IHK heute eine E-Mail, in der sie meinen Antrag ablehnen. Die Begründung des Prüfungsauschusses: Der Inhalt des Projektantrages ist in den Kommentaren

-

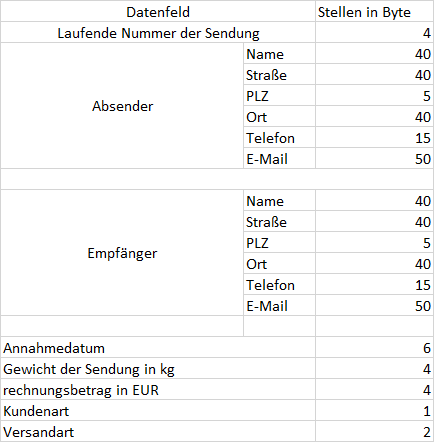

Speicherbedarf für Datenbanktabelle

JanJan antwortete auf JanJan's Thema in Prüfungsaufgaben und -lösungen

Danke für den Hinweis. Habe jetzt die richtige Lösung Das macht Sinn, wäre jedoch mathematisch falsch. -

In der Vorbereitung auf die AP, bin Ich auf die folgende Aufgabe von ZP Herbst 2020 gestoßen: Für den Versand wurde die nachstehende Datenbanktabelle mit folgender Datenstruktur aufgebaut. Berechnen Sie den Speicherbedarf für 1.000.000 Datensätze (Sendungen) in MiByte. Gehen Sie davon aus, dass für jede Stelle 1 Byte benötigt wird. Das Ergebnis kann auf eine ganze Zahl gerundet werden. Mein Rechenweg: 1 x 17 (1 Byte je Stelle) 1.000.000 / 17 (wir wollen rausfinden, wie viele Sendungen in den 1.000.000 bytes passen) = 58.823,529 58.823,529 / 1024 / 1024 (auf mibibyte) = 57MiByte IHK zufolge, ist jedoch die Lösung 383MiByte

-

JanJan reagierte auf Beitrag im Thema:

Junior Netzwerkadministrator Gehalt

JanJan reagierte auf Beitrag im Thema:

Junior Netzwerkadministrator Gehalt

-

@Jinju Danke für den Hinweis. Eine Firma, bei dir IT sich nur um die interne Infrasturktur/Netzwerk kümmert. Sie sind im Bereich online-Marketing tätig und entwickeln ihre eigene App. Ich werde bald fertig mit der Ausbildung und will natürlich auf Basis von Fakten und Meinungen erfahrener Leute verhandeln

-

Moin Leute, braucht man die Testusers in Office zu lizenzieren? Gibt's einen Umweg ~33 Test-Benutzer unlizenziert zu benutzen. Wir brauchen diese Accounts sich über OAuth anmelden zu können.

-

Wie viel verdient man ungefähr als Junior Netzwerkadministrator in einem mittelständischen Unternehmen (200-500) Mitarbeiter in Berlin

-

Ich sehe viele Leute Haupt und Teilaufgaben in ihren Projektantrag packen. Das finde ich eine gute Idee, aber jeder macht das anders Sind das die Phasen, die man tabellarisch schon im Projektantrag hat oder soll das mehr detailliert sein?

-

Ist das nicht zu viel, die Projektphasen dreimal zu haben? 1 2 3

-

Danke für die Verlinkung zur neuen Verordnung. Aber meine fing in 2019 an. Also habe jetzt weniger Stress diesbezüglich und danke auch dafür.

-

Bald sollte Ich die ZP ablegen. Darauf habe Ich mich einigermaßen vorbereitet, aber nicht so gut wie Ich wollte. Und jetzt habe Ich ein sehr schlechtes Gefühl was die ZP angeht. Fließt das Ergebnis in die Endnote? IHK Berlin ist für die ZP zuständig.