Destructor

Mitglieder-

Gesamte Inhalte

46 -

Benutzer seit

-

Letzter Besuch

-

Tagessiege

2

Destructor hat zuletzt am 12. September 2024 gewonnen

Destructor hat die beliebtesten Inhalte erstellt!

Letzte Besucher des Profils

Der "Letzte Profil-Besucher"-Block ist deaktiviert und wird anderen Benutzern nicht angezeit.

-

Destructor reagierte auf Beitrag im Thema:

FIAE-Umschüler am verzweifeln

Destructor reagierte auf Beitrag im Thema:

FIAE-Umschüler am verzweifeln

-

Stan1k reagierte auf Beitrag im Thema:

Windows Server Härtung

Stan1k reagierte auf Beitrag im Thema:

Windows Server Härtung

-

BitteNichtSchubsen reagierte auf Beitrag im Thema:

Windows Server Härtung

BitteNichtSchubsen reagierte auf Beitrag im Thema:

Windows Server Härtung

-

Micha1985 reagierte auf Beitrag im Thema:

Windows Server Härtung

Micha1985 reagierte auf Beitrag im Thema:

Windows Server Härtung

-

Hallo, erstmals zum Netzwerk: Server hinter einer dedizierten Firewall stellen Server in das vorhergesehene VLAN zuweisen Zugriff via ACLs steuern Zum Windows Server selbst: Einen neuen Admin User anlegen (bzw. LAPS nutzen) und den Standard Admin User deaktivieren Der LAPS Admin hat natürlich einen anderen Namen Berechtigungskonzept einführen -> Rollenbasierte Zugriffssteuerung. Zugriffsprotokolle z.B. RDP auf bestimmte User und vertrauenswürdige Netze einschränken. Server minimal und sauber halten -> Keine unnötigen Tools installieren! Empfehlungen und Best Practices berücksichtigen z.B. ein DC ist ein DC und nicht nebenbei noch Webserver, Exchange usw. Lokale Windows Firewall überprüfen und konfigurieren Achtung: Windows setzt gerne mal die automatischen Regeln bei Updates zurück! Zum Dienst selbst: das ist natürlich Abhängig vom Dienst bzw. welche Rolle der Server übernimmt.😉

-

KALEL reagierte auf eine Antwort auf eine Frage:

Doppeltes NAT vermeiden

KALEL reagierte auf eine Antwort auf eine Frage:

Doppeltes NAT vermeiden

-

Doppeltes NAT vermeiden

Destructor antwortete auf KALEL's Frage in Systemadministratoren und Netzwerktechniker

Hallo, das ist kein doppeltes NAT sondern schlichtweg Routing. Mit Tracert siehst du die einzelnen Hops, die ein Paket durchläuft bis es am Ziel ankommt. Wenn du von dem Client Google öffnen möchtest, dann prüft der Client erstmals seine lokale Routing Tabelle. Da das Ziel nicht in seiner Routing Tabelle drin steht, schickt er das Paket an sein Default Gateway, in deinem Falle wäre das die Firewall. Die Firewall empfängt das Paket, prüft die Zieladresse und schaut in seine Routing Tabelle. Die Firewall wird das Paket ebenfalls an sein Default Gateway weiterleiten, was dann die Fritzbox ist. Und so geht es immer weiter bis das Paket an seinem Ziel ankommt. Die Hops (Router) werden dir dann im Trace angezeigt. Wenn du nicht möchtest, dass deine Fritzbox im Trace angezeigt wird, dann musst du ICMP deaktivieren. Ich bin mir nicht sicher, ob das bei der Fritzbox möglich ist. Aber selbst wenn es möglich sein würde: ich würde davon dringend abraten. ICMP abschalten bringt kein Sicherheitsvorteil! Ganz im Gegenteil. ICMP ist in vielen Dingen sehr nützlich und im Falle von IPv6 wird ICMPv6 sogar für die Funktionalität von manchen Diensten vorausgesetzt! -

allesweg reagierte auf Beitrag im Thema:

Gedankliche Hilfe pls!

allesweg reagierte auf Beitrag im Thema:

Gedankliche Hilfe pls!

-

FISI-I reagierte auf Beitrag im Thema:

Gedankliche Hilfe pls!

FISI-I reagierte auf Beitrag im Thema:

Gedankliche Hilfe pls!

-

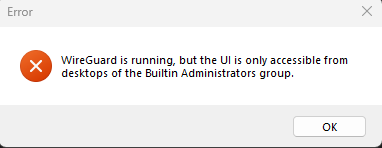

WireGuard für Benutzer ohne Adminrechte freischalten: Alternative Lösungen gesucht

Destructor antwortete auf kak's Thema in IT-Arbeitswelt

Hab mich da falsch ausgedrückt. Mit Konfigurations Tool meinte ich generell den Client. Der Dienst läuft zwar im Hintergrund aber man kann die komplette GUI nicht öffnen. Somit kann man auch den VPN als normaler Benutzer weder starten noch stoppen. -

Budspencer reagierte auf Beitrag im Thema:

Gedankliche Hilfe pls!

Budspencer reagierte auf Beitrag im Thema:

Gedankliche Hilfe pls!

-

Hallo, und warum fragst du uns das? 🧐 Wir arbeiten nicht für das Unternehmen und wir kennen weder die Prozesse im Unternehmen, noch die Anforderungen an die IT. Setzte dich dazu am besten mit deinen Bekannten in Verbindung. Und was Verbesserungen angeht: informiere dich über die Prozesse und analysiere den IST Zustand. Dann wirst du selber merken, was man optimieren oder verbessern kann.

-

WireGuard für Benutzer ohne Adminrechte freischalten: Alternative Lösungen gesucht

Destructor antwortete auf kak's Thema in IT-Arbeitswelt

Das hat aber nichts mit dem Problem des TOs zu tun. Das Unternehmensportal ist Bestandteil von Intune, einer MDM Lösung von Microsoft 365. Konkret geht es dabei um die Softwareverteilung. Der TO hat aber nicht das Problem, dass er die Software verteilen muss sondern die Anwendung selbst benötigt Admin Rechte, damit der Benutzer das Konfigurations Tool öffnen kann. Die einzigste Lösung hat bereits @niknarcotic genannt. -

Server statische IP zuweisen

Destructor antwortete auf Cesar88's Frage in Systemadministratoren und Netzwerktechniker

Habs gerade selber mal getestet. Es stimmt tatsächlich, dass wenn man über die "Einstellungen" App Netzwerk Einstellungen durchführt, dass diese offenbar höher Priorisiert werden, als die Einstellungen die man über die klassische Systemsteuerungen durchführt. Aber ansonsten gibt es keine Unterschiede und beide Wege funktionieren. -

Server statische IP zuweisen

Destructor antwortete auf Cesar88's Frage in Systemadministratoren und Netzwerktechniker

Warum nicht? Was für ein Fehler erscheint denn? Du warst auf jeden Fall schon mal am richtigen Ort. Was hast du für eine IP-Adresse, Subnetzmaske und Gateway eingestellt? Ich vermute, dass du dort eine fehlerhafte Konfiguration angegeben hast, weshalb Windows die Änderung nicht durchgeführt hat oder du hast das falsche Interface ausgewählt (siehe meinen folgenden Text). Die Verkabelung (Layer 1) hat mit der Adressierung (Layer 3) nichts zu tun. Allerdings musst du natürlich das aktive Interface auswählen. Wenn der Server mit WLAN verbunden ist, dann musst du auch das WLAN Interface auswählen und nicht das Ethernet Interface. Am besten du schaust dir nochmals die Grundlagen durch, insbesondere die unterschiedlichen Schichten und dessen Aufgaben, sowie die IP-Adressierung bei IPv4 an. -

Myfritz Freigabe führt zu 500 Internal Server Error

Destructor antwortete auf NathanHades's Thema in Linux

Hallo, wie sieht die Konfiguration des vhosts aus? Was sagt das Error Log? -

x0r reagierte auf eine Antwort auf eine Frage:

Firewall am Router

x0r reagierte auf eine Antwort auf eine Frage:

Firewall am Router

-

MarcusBe reagierte auf eine Antwort auf eine Frage:

Firewall am Router

MarcusBe reagierte auf eine Antwort auf eine Frage:

Firewall am Router

-

MarcusBe reagierte auf eine Antwort auf eine Frage:

Firewall am Router

MarcusBe reagierte auf eine Antwort auf eine Frage:

Firewall am Router

-

Firewall am Router

Destructor antwortete auf MarcusBe's Frage in Systemadministratoren und Netzwerktechniker

Ja. Nun sieht das gut aus. -

Hilfe bei Firewall-Regeln

Destructor antwortete auf Le_ON0604's Frage in Systemadministratoren und Netzwerktechniker

Hallo, was genau verstehst du nicht? Und um welches Gerät / Hersteller handelt es sich? Sieht nach Cisco aus? -

Firewall am Router

Destructor antwortete auf MarcusBe's Frage in Systemadministratoren und Netzwerktechniker

Nein. Nun sind sowohl die Regel für den eingehenden als auch für den ausgehenden Verkehr falsch! Überlege dir erstmals was du überhaupt machen möchtest. Du hast einen Client, der auf einen Webserver zugreifen möchte. Der Webserver bietet seinen Dienst auf Port 80 an, d.h. für den ausgehenden Verkehr brauchst du eine Regel mit Zielport 80. Der Client selbst wählt seinen Port eigenständig aus dem dynamischen Portbereich aus. Nur dadurch ist der Client in der Lage mit mehreren Webservern gleichzeitig zu kommunizieren. Als Quellport muss daher der dynamische Portbereich genannt werden. (49152-65535) Jetzt kann der Client schon mal eine Verbindung zum Webserver herstellen. Der Webserver möchte nun den Client antworten. Dafür braucht es nun bei einer Stateless Firewall eine eigene eingehende Regel, d.h. der Quellport ist der Port 80 vom Webserver. Der Zielport ist der Port, den der Client für die Verbindung benutzt hat. Da dieser durch den Client selbstständig aus dem dynamischen Portbereich ausgewählt wird, musst du als Quellport den dynamischen Portbereich angeben. Bei der eingehenden Regel wäre noch optional aber sehr sinnvoll die Angabe eines TCP Flags (ACK) notwendig, damit die Firewall wirklich nur bestehende Verbindungen durchlässt. Ich hoffe diese Erklärung ist nun verständlicher. -

Firewall am Router

Destructor antwortete auf MarcusBe's Frage in Systemadministratoren und Netzwerktechniker

Hallo, um was für eine Firewall handelt es sich? Statefull? Falls ja, dann brauchst du eingehende Regeln nicht zu machen, da die Firewall bestehende Verbindungen automatisch erkennt. Nein, das ist falsch. Das wäre nur richtig, wenn auf dem Host mit der IP 192.168.12.18 ein Webserver laufen würde und du diesen von extern erreichbar machen möchtest. Du möchtest aber lediglich, dass der Host externe Webseiten aufrufen kann. Im Falle von Stateless Firewalls würde ich dir an dieser Stelle auch empfehlen den TCP Flag ACK zu setzen, falls dies die Firewall unterstützt. Grundsätzlich gilt: wenn ein Server einen Dienst bereitstellt, dann benutzt er einen Port aus dem Well Known Bereich z.B. Port 80 für HTTP. Clients nutzen für Requests grundsätzlich nur Ports aus dem dynamischen Portbereich. Das ist notwendig z.B. wenn du mit deinen Browser verschiedene Requests zu unterschiedlichen Webservern gleichzeitig durchführen möchtest. -

Hi, also wenn du so fragst: gar keine. Ernsthaft: ich installiere ausschließlich Software auf meinen Rechner, die ich auch wirklich benötige. Was bringt es, wenn man eine ganze Liste an Software installiert, die man vll. nur einmal oder gar nicht benötigt? Es wäre nur Zeitverschwendung und gleichzeitig unnötige Verschwendung des Speicherplatzes. Und wenn du mal eine Software irgendwann doch zufällig benötigst, darfst du erstmals Updates installieren, weil diese bis dahin nicht mehr aktuell ist....

-

Eine Firewall bringt nicht mehr Sicherheit!

Destructor antwortete auf eine Frage in Systemadministratoren und Netzwerktechniker

Nein, das habe ich so nicht gesagt. Die zusätzlichen Dienste wie der Webproxy oder die VLANs erhöhen sehr wohl die Sicherheit. Du musst dir halt immer die Frage stellen, WAS du schützen möchtest. Ein Paketfilter regelt ja nur den Netzwerkzugriff auf L3/L4 Ebene. Für L2 kommt in der Regel Port Security oder 802.1x zum Einsatz. Für den Privatbereich reicht eine Fritz!Box (Paketfilter und NAT) aber vollkommen aus.... -

Eine Firewall bringt nicht mehr Sicherheit!

Destructor antwortete auf eine Frage in Systemadministratoren und Netzwerktechniker

Der "erweitere Schutz" liegt nur darin, dass die Appliance zusätzliche Features anbietet wie Webproxy, IDS, IPS, VLANs usw . Für den Privatbereich brauchst du nichts davon. Da reicht eine Fritz!Box mit den Standardeinstellungen vollkommen aus.